Configurer IPTABLES sur Linux pour sécuriser son système

Ce guide vous accompagne pas à pas pour utiliser iptables et protéger efficacement votre système Linux contre les intrusions et les attaques réseau. Avec un peu d’expérience, vous verrez, ça devient presque un jeu d’enfant.

- Apprenez à configurer iptables pour bloquer le trafic non autorisé et renforcer la sécurité de votre système Linux, histoire de lui filer un vrai bouclier contre les intrusions.

- Découvrez comment créer des règles simples pour autoriser SSH et gérer le trafic sortant sans prise de tête tout en contrôlant les requêtes ICMP en toute sérénité.

- Approfondissez des techniques avancées comme le filtrage par interface ou la limitation des connexions pour mieux prévenir les attaques.

- Mettez en pratique des exemples concrets pour sécuriser un serveur web, un VPN ou un poste de travail avec des règles adaptées. En théorie c’est bien joli mais c’est sur le terrain que ça rigole moins.

Iptables linux reste un outil clé pour gérer la sécurité du réseau, grâce à son pare-feu intégré qui fait vraiment bien le boulot. Il contrôle avec une précision quasi chirurgicale le trafic entrant et sortant, ce qui aide à protéger le système contre les intrusions et toutes sortes d’attaques guettant au coin du digital.

Saisir enfin les bases d'iptables sans prise de tête

Iptables repose sur une architecture bien ficelée organisée autour de tables qui contiennent des chaînes composées de règles. Chaque règle détaille les critères de filtrage et l'action à prendre, un peu comme un chef d'orchestre qui décide qui peut passer ou rester en retrait. Quant aux politiques par défaut, elles définissent comment le système réagit quand aucune règle ne correspond. C'est le filet de sécurité du dispositif.

- La table filter est sans doute celle qu'on utilise le plus souvent. Elle gère le filtrage général du trafic, un peu comme le videur à l’entrée d'une boîte qui décide qui passe ou pas.

- La table nat s'occupe de la traduction d'adresses, un élément clé quand on partage sa connexion.

- La table mangle sert à modifier les paquets, par exemple en changeant les options IP. C'est un peu comme un tailleur qui ajuste les petits détails pour que tout rentre parfaitement.

- Les chaînes standards incluent INPUT (trafic entrant), OUTPUT (trafic sortant) et FORWARD (trafic routé). Ce sont les trois mousquetaires qui orchestrent le trafic selon sa direction.

- Les règles déterminent les correspondances selon l'IP, le port, le protocole ou l'interface. Elles agissent comme un détective qui examine chaque indice pour décider du sort du paquet.

- Les cibles peuvent être ACCEPT (autoriser l’entrée), DROP ou REJECT (refuser avec notification, parce qu’on est correct malgré tout).

Installer et configurer iptables sur Linux pour la toute première fois (et ne pas y laisser sa chemise)

Avant de plonger tête baissée dans la configuration d'iptables, il vaut mieux s'assurer d'abord qu'il est bien installé sur votre système Linux. Si ce n'est pas encore le cas, installez-le tranquillement via le gestionnaire de paquets adapté. Ensuite, pensez à lancer le service et à l'activer.

Commencez par jeter un œil pour vérifier si iptables est déjà dans le coin en lançant la commande iptables --version.

Si vous ne le trouvez pas, pas de panique : installez-le facilement avec apt install iptables sur Debian/Ubuntu ou yum install iptables sur CentOS.

Ensuite, activez et lancez le service avec systemctl enable iptables suivi de systemctl start iptables pour qu’il soit prêt à marcher.

Avant de faire des changements, pensez à sauvegarder toute configuration existante pour éviter les mauvaises surprises. Exportez les règles avec iptables-save > /root/iptables-backup.txt.

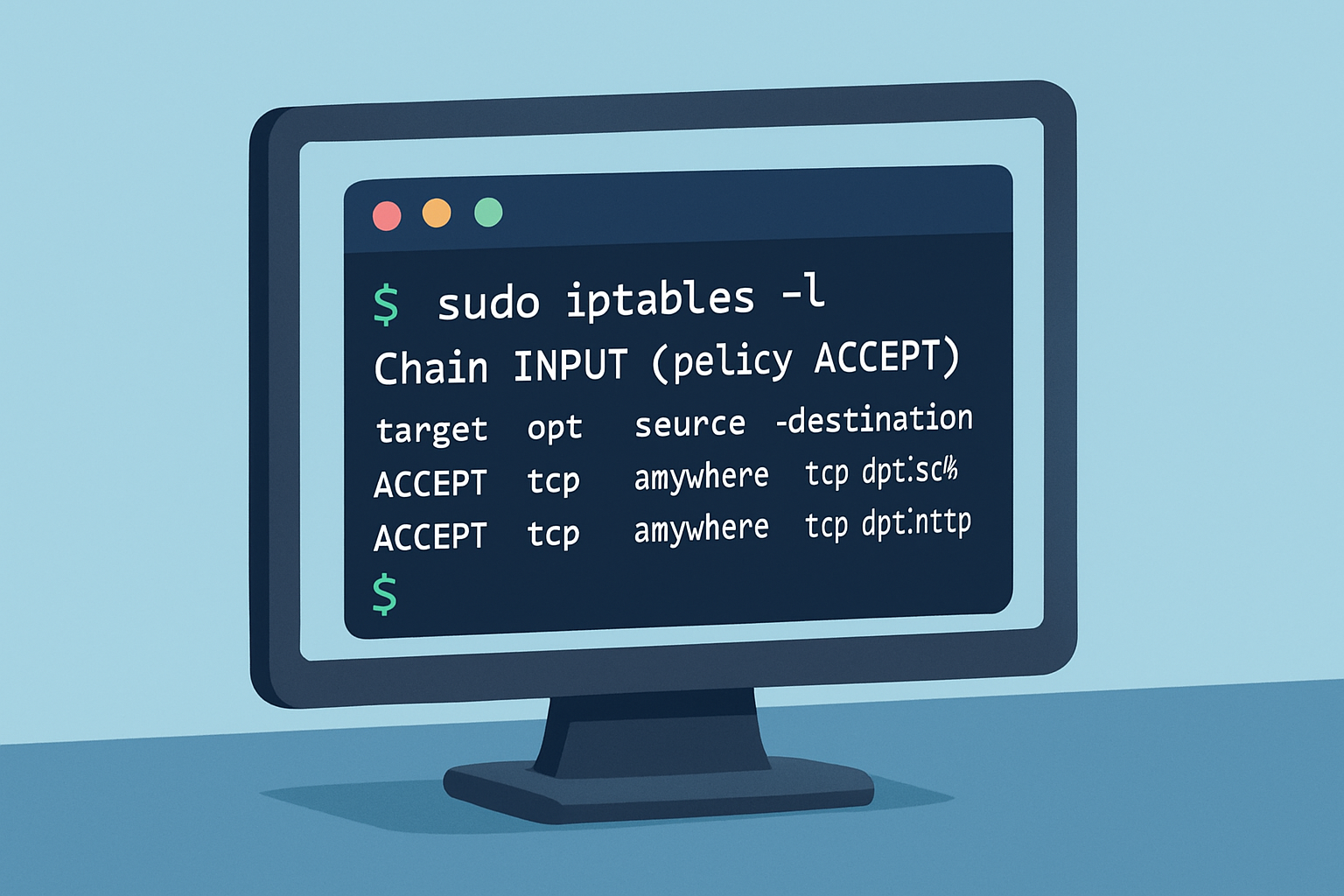

Pour jeter un coup d’œil à ce qui se trame vraiment, utilisez iptables -L -v pour afficher les règles actives. C’est toujours rassurant de savoir où on met les pieds.

Premiers pas pour sécuriser votre système en posant des règles simples, mais costaudes

Pour protéger votre système efficacement, commencez par des règles simples : bloquez tout par défaut. Ensuite, ouvrez uniquement les ports indispensables comme SSH (port 22). Laissez passer le trafic sortant et le réseau local, c’est souvent bon pour la santé du réseau. Enfin, prenez le temps de contrôler le protocole ICMP pour gérer les pings, un coup d’œil utile pour garder un œil sur ce qui se passe.

- Fixez les politiques par défaut de toutes les chaînes à DROP pour bloquer tout trafic non autorisé clairement afin de ne rien laisser passer en douce.

- Autorisez les connexions SSH sur le port 22 pour pouvoir accéder à distance en toute sécurité.

- Laissez passer le trafic sortant. Un système qui ne peut pas discuter avec le monde extérieur, c’est un peu comme un poisson hors de l’eau.

- Permettez les paquets ICMP essentiels comme les requêtes ping pour que le diagnostic réseau reste simple.

- Activez la journalisation des paquets bloqués. Ça peut toujours servir d’avoir un historique sous la main quand il s’agit de déjouer des attaques ou comprendre ce qui cloche.

Maîtriser les règles et stratégies avancées avec iptables, sans se prendre la tête

Au-delà des règles de base, iptables déploie une panoplie de fonctionnalités pour gérer des configurations parfois complexes. Il permet de filtrer le trafic selon l'interface réseau pour segmenter les flux finement, d'utiliser le suivi de connexion pour un filtrage stateful aussi précis qu'un horloger, de limiter les connexions pour freiner les attaques par force brute, et de personnaliser les journaux pour un suivi taillé sur mesure selon les besoins spécifiques.

Utilisez la correspondance par interface avec l'option -i ou -o pour cibler précisément les règles selon l'interface réseau concernée sans vous tromper de cible.

Activez le suivi de connexion avec le module conntrack en filtrant les états ESTABLISHED et RELATED sans bloquer par erreur le trafic autorisé.

Mettez en place un filtrage par limitation de taux (limit ou hashlimit) pour freiner les tentatives d'intrusion répétées, comme un garde à l’entrée qui lasse les visiteurs indésirables.

Créez des règles spécifiques par service, par exemple en n’ouvrant que les ports indispensables pour un serveur web ou une base de données afin d'éviter une porte dérobée.

Configurez des journaux personnalisés pour enregistrer les activités importantes ; c’est souvent un véritable carnet de bord qui facilite le diagnostic et la prévention des incidents.

Automatiser et conserver la configuration d'iptables, sans se prendre la tête

Reconfigurer manuellement les règles iptables à chaque redémarrage, c’est vite devenu un vrai casse-tête et ça ouvre la porte à beaucoup d’erreurs. Heureusement, il existe plusieurs astuces pour garder la configuration sous le coude et automatiser son chargement dès le démarrage avec des scripts shell ou des services système.

- Utilisez

iptables-savepour sauvegarder votre configuration actuelle dans un fichier texte bien lisible afin de garder une copie sous la main. - Avec

iptables-restorevous pouvez charger très rapidement des règles déjà enregistrées au démarrage. C'est un vrai gain de temps. - Créez des scripts shell sur mesure qui appliquent vos règles automatiquement dès que le système démarre. Ça évite les oublis.

- Intégrez ces scripts aux services systemd ou init.d selon votre distribution et hop, ça démarre tout seul.

- Adaptez la gestion des règles persistantes en fonction de votre distro préférée :

netfilter-persistentpour Debian/Ubuntu ouiptables-servicessi vous êtes plutôt CentOS.

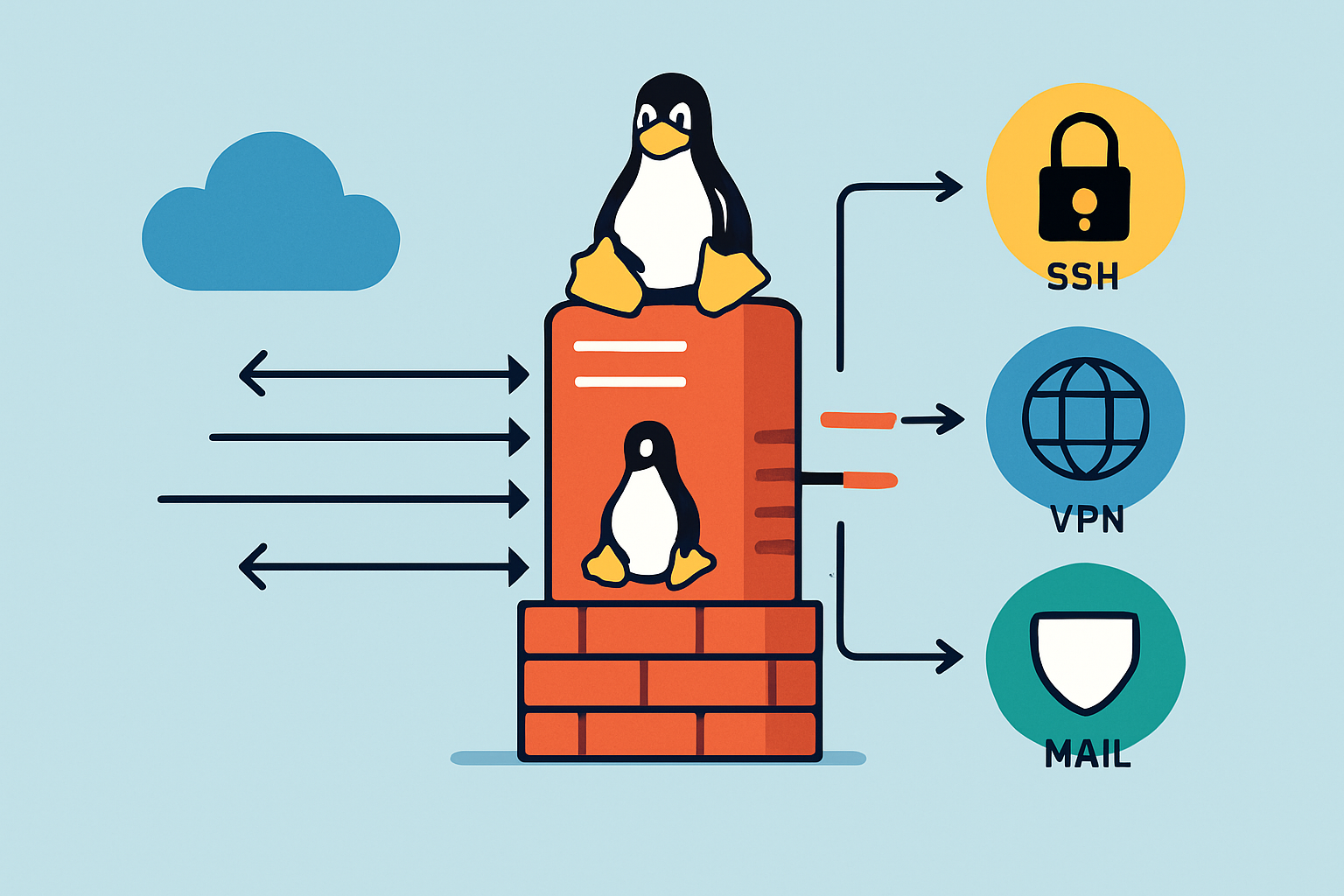

Exemples concrets et scénarios d’usage fréquents, histoire de rendre tout ça un peu plus terre à terre

Pour donner un aperçu plus concret de l'utilisation d'iptables, on retrouve plusieurs cas courants : sécuriser un serveur web pour éviter les accès non autorisés, protéger un poste de travail en limitant les ports ouverts afin de ne pas laisser de portes grandes ouvertes, configurer un filtrage adapté pour un VPN ou définir des règles spécifiques pour renforcer la sécurité d'un serveur de messagerie parce qu'on n'est jamais trop prudent.

- Limiter le nombre de tentatives de connexion SSH ne pas offrir la porte grande ouverte aux attaques par force brute.

- Restreindre l'accès aux ports utilisés par Apache uniquement aux adresses ou réseaux autorisés garder les curieux à bonne distance.

- Mettre en place un filtrage strict des paquets pour un serveur VPN ne laissant passer que les ports absolument indispensables pas une miette de plus.

- Configurer des règles précises pour un serveur mail autorisant uniquement les ports SMTP, IMAP et POP3 comme on trie son courrier à la main.

- Filtrer le trafic entrant et sortant afin de réduire les communications non souhaitées respectant à la lettre la politique de sécurité de l'entreprise parce que la sécurité, c'est pas juste un mot à la mode.

Conseils pratiques et astuces utiles pour maîtriser iptables sans prise de tête

Manipuler iptables, c'est un peu comme toucher à la boîte noire du serveur : une fausse manœuvre et hop l'accès saute ou le réseau part en vrille. Mieux vaut toujours penser à sauvegarder la configuration avant de toucher quoi que ce soit. Testez chaque règle avec la plus grande attention. Jetez un œil aux logs système comme syslog ou journalctl pour flairer les erreurs. N'hésitez pas à utiliser les commandes de debug intégrées pour scruter à la loupe le trafic et les règles en place.

Sauvegardez toujours votre configuration avant d’apporter des changements importants pour pouvoir revenir en arrière sans prise de tête si jamais ca dérape.

Testez les règles une à une pour isoler tranquillement ce qui pourrait jouer les trouble-fêtes au niveau du réseau.

Jetez un coup d’œil aux logs système avec journalctl ou /var/log/syslog pour repérer les paquets bloqués et les erreurs. C’est souvent l’endroit où la vérité se cache.

Servez-vous de iptables -L -v, un vrai coup de projecteur sur les règles actives et les compteurs de paquets. Vous verrez tout clairement détaillé.

En production, mieux vaut prévoir une session de secours distante ou une console physique pour sauver la mise et restaurer l’accès si le blocage pointe le bout de son nez.

Quelques options et outils qui viennent gentiment épauler iptables

Iptables reste un outil redoutablement puissant même s'il peut sembler un peu rébarbatif à prendre en main. De leur côté, des solutions plus récentes comme nftables, firewalld ou ufw adoptent une approche plus accessible sans sacrifier les fonctionnalités avancées. Chacune de ces options a ses avantages et ses limites selon ce que vous attendez en matière de flexibilité, compatibilité ou facilité d'utilisation.

| Outil | Facilité d'utilisation | Puissance & Flexibilité | Compatibilité | Scénarios d'usage |

|---|---|---|---|---|

| iptables | Plutôt complexe, l’outil exige un peu de patience pour bien le dompter | D'une puissance redoutable et très complet, parfait pour les configurations pointues | Très haute | Idéal pour un usage avancé, les serveurs critiques et les ajustements précis, où on ne plaisante pas |

| nftables | Difficulté moyenne, mais avec un petit effort il s’apprivoise assez bien | Extrêmement puissant, et il a toutes les chances de faire de l’ombre à iptables | Haute | Parfait pour une gestion unifiée du pare-feu, surtout pour moderniser un système sans tracas |

| firewalld | Simple à moyennement simple, facile à prendre en main grâce à ses zones | Flexible comme un bon gymnaste avec ses zones et services | Haute | Adapté aux postes de travail, serveurs, et une administration qui ne donne pas de migraine |

| ufw | Très simple, presque enfantin, il m’a souvent sauvé la mise pour des config express | Plus limité dans sa flexibilité, avec des règles simples et sans chichi | Moyenne | Idéal pour les débutants et quand on a besoin d’une sécurisation rapide sans se prendre la tête |

Ressources indispensables pour plonger dans l’univers d’iptables

Pour creuser un peu plus votre maîtrise d'iptables sous Linux, il y a plusieurs ressources de qualité à votre disposition. Le manuel officiel reste un incontournable et un vrai classique dans le domaine. Quant à la lecture, je recommande des ouvrages comme « Linux Firewalls » de Steve Suehring qui propose une explication détaillée, parfaite pour ceux qui aiment aller au fond des choses. Il y a aussi des tutoriels vidéo sur YouTube, idéaux pour voir iptables en action. Sans oublier les forums comme Stack Exchange ou Reddit où la communauté se réunit régulièrement pour échanger astuces et conseils — un vrai trésor pour qui veut affiner son expertise.